| xoxol1965 |

Дата: Среда, 20.01.2021, 23:57 | Сообщение # 11 |

Группа: Модераторы

Сообщений: 460

Статус: Offline |

Форум IObit взломан с целью распространения вредоносного ПО

Официальный форум утилит IObit был взломан на этих выходных. Целью атаки было распространение программы вымогателя DeroHE среди участников форума

Компания IObit разрабатывает программное обеспечение для оптимизации системы Windows, а также программы для защиты от вредоносных программ, например Advanced SystemCare.

В минувшие выходные зарегистрированные на форуме IObit пользователи стали получать подозрительные электронные письма якобы от лица компании. В почтовом сообщении утверждалось, что участникам форума доступна уникальная привилегия — бесплатная годовая лицензия на продукты компании.

В письмах была ссылка «Получить сейчас» (GET IT NOW), которая указывала на адрес: hxxps://forums.iobit.com/promo.html. Данная страница сейчас недоступна, но на момент атаки она использовалась для распространения файла по адресу hxxps://forums.iobit.com/free-iobit-license-promo.zip.

При анализе данного архива в облачном сервисе VirusTotal оказалось, что он содержит файлы с цифровой подписью от действительной программы управления лицензиями IObit, но библиотека IObitUnlocker.dll заменена на неподписанную вредоносную версию.

При запуске исполняемого файла IObit License Manager.exe запускалась вредоносная программа из IObitUnlocker.dll, которая устанавливала троян-шифровальщик DeroHE по следующему пути: C:\Program Files (x86)\IObit\iobit.dll и запускала его.

Поскольку большинство исполняемых файлов подписаны сертификатом IOBit, а файл архива размещен на официальном сайте, то пользователи устанавливали программу-вымогатель, думая, что это легитимная промо-версия ПО.

Судя по отчетам на форуме IObit и других форумах, данная атака оказалась широко распространенной и затронула практически всех участников форума.

Подробный анализ DeroHE

Портал BleepingComputer выполнил детальный анализ программы-вымогателя, чтобы проиллюстрировать, что именно происходит в системе при запуске зловреда.

При первом запуске шифровальщик добавляет в автозагрузку новую запись «IObit License Manager», которая при входе в Windows запускает команду rundll32 "C:\Program Files (x86)\IObit\iobit.dll",DllEntry.

Аналитик Emsisoft Элиз ван Дорп (Elise van Dorp) также проанализировала программу-вымогатель и заявила, что DeroHE добавляет следующие исключения Защитника Windows, позволяющие запускать DLL.

Цитата @WMIC /Namespace:\root\Microsoft\Windows\Defender class MSFT_MpPreference call Add ExclusionPath=\"

@WMIC /Namespace:\root\Microsoft\Windows\Defender class MSFT_MpPreference call Add ExclusionPath=\"\Temp\"

@WMIC /Namespace:\root\Microsoft\Windows\Defender class MSFT_MpPreference call Add ExclusionExtension=\".dll\"

@WMIC /Namespace:\root\Microsoft\Windows\Defender class MSFT_MpPreference call Add ExclusionProcess=\"rundll32.exe\"

После этого шифровальщик отображает диалоговое окно от лица IObit License Manager:

Цитата Пожалуйста подождите. Требуется немного больше времени. Не выключайте компьютер или включите экран!

Программа-вымогатель отображает данное предупреждение, чтобы жертвы не отключали устройство до завершения работы зловреда.

При шифровании данных, шифровальщик добавляет расширения DeroHE к зашифрованным файлам.

Каждый зашифрованный файл также будет иметь строку служебной информации, которая добавляется в конец файла, как показано ниже. Троян может использовать эту информацию для расшифровки файлов в случае оплаты выкупа.

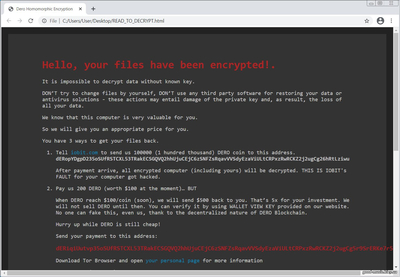

На рабочем столе Windows программа-вымогатель создает два файла: FILES_ENCRYPTED.html со списком всех зашифрованных файлов и READ_TO_DECRYPT.html с инструкциями по оплате выкупа.

В заголовке информационной страницы указана надпись «Dero Homomorphic Encryption», а выкуп нужно заплатить в криптовалюте DERO. Жертвам предлагается отправить 200 монет на сумму около 100 долларов, чтобы получить инструмент для расшифровки.

Оплатить выкуп можно на предложенном Tor-ресурсе с адресом:

Цитата http://deropayysnkrl5xu7ic5fdprz5ixgdwy6ikxe2g3mh2erikudscrkpqd.onion

Интересно, что на данном сайте указано, что компания IObit может отправить эквивалент 50 тысячам долларов в монетах DERO, чтобы расшифровать компьютеры всех жертв. Злоумышленники обвиняют в компрометации именно IObit:

Цитата Попросите iobit.com отправить нам 100000 (1 сотня тысяч) монет DERO по этому адресу:

dERopYDgpD235oSUfRSTCXL53TRakECSGQVQ2hhUjuCEjC6zSNFZsRqavVVSdyEzaViULtCRPxzRwRCKZ2j2ugCg26hRtLziwu

После получения платежа все зашифрованные компьютеры (в том числе ваш) будут расшифрованы. ЭТО ПО ВИНЕ IOBIT ваш компьютер был заражен.

Программа-вымогатель сейчас анализируются исследователями на предмет потенциальных уязвимостей. Пока неизвестно, можно ли расшифровать файлы без оплаты выкупа.

Также неясно, сдержат ли злоумышленники свое слово и предоставят дешифратор в случае оплаты.

Форум IObit был скомпрометирован

Вероятно, злоумышленникам удалось взломать форум IObit и получить доступ к учетной записи администратора. После чего киберпреступники создали фальшивую рекламную страницу и разместили вредоносную загрузку.

На данный момент форум остается скомпрометированным. При посещении несуществующих страниц, которые выдают статус 404, в браузере появляются диалоговые окна для подписки на веб-уведомления. После принятия запроса на ПК приходят уведомления, рекламирующие сайты для взрослых, вредоносное программное обеспечение и другой нежелательный контент.

Кроме того, если вы кликните в любом месте страницы, то откроется новая вкладка с рекламой сайтов со взрослым контентом. Другие разделы сайта также выглядят скомпрометированными, поскольку при нажатии на ссылки на форуме происходит перенаправление на аналогичные страницы для взрослых.

Злоумышленники взломали форум, внедрив вредоносный скрипт на все отсутствующие страницы.

Компания IObit пока официально не ответила на запрос по поводу взлома форума.

Исследователь безопасности под ником Ronny сообщил, что IOBit в качестве движка форумов использует vBulletin 5.6.1.

Эта версия vBulletin имеет известную уязвимость, которая позволяет удаленным злоумышленникам получать контроль над форумом.

|

| |

| |